جزییات بازدید : 6357

تاریخ انتشار : 01 / بهمن / 1398

در این مقاله سعی شده است تا در رابطه با یکی از مهمترین زمینههای سرقت اطلاعات و نفوذ به سیستم و اختلال در شبکهی یک شرکت بحث شود. مطلبی که متاسفانه در دید افرادی که هک را بصورت تجربی دنبال میکنند معمولا جایی ندارد. شاید بهجرات بتوان گفت یکی از کاراترین و موثرترین حملات، حملات مبتنی بر مهندسی اجتماعی هستند که بنا به زمینه اجتماعی کمتر به آن توجه میشود.امیدوارم این مطلب مورد استفاده عزیزان قرار بگیرد.

مهندسی اجتماعی ( Social engineering ) چیست؟

اصطلاح مهندسی اجتماعی به روشی تاثیرگذار در ترغیب خواسته و یا ناخواسته مردم به فاش نمودن اطلاعات حساس به منظور انجام برخی اعمال خرابکارانه بر میگردد. با کمک روش های موجود در مهندسی اجتماعی، مهاجمان میتوانند براحتی به اطلاعات محرمانه، جزئیات دسترسیها و مجوزهای ورود کاربران دسترسی پیدا کنند.مهاجمان میتوانند براحتی و با استفاده از مهندسی اجتماعی قوانین امنیتی یک شرکت را نقض کرده و با اعمال مجرمانه خود آن را بشکنند. تمام فشارها و سخت گیریهای امنیتی به تصویب رسیده در غالب شرکتها با اجرای مهندسی اجتماعی در مورد کارکنان، همه نقش بر آب خواهد شد.

به عنوان نمونه از مهندسی اجتماعی میتوان به پاسخهای ناخواسته به افراد غریبه از طرف کارمندان، پاسخ به ایمیلهای اسپم و لاف زدن جلوی کارکنان شرکت اشاره کرد. نفوذگران از توسعه و گسترش مهارتهای مهندسی اجتماعی سود زیادی عایدشان میشود و چنان مهارتی در انجام این کار از خودشان نشان میدهند که ممکن است قربانیان هرگز متوجه کلاهبرداری آنها نشوند. با وجود قوانین امنیتی موجود، شرکتها همچنان در معرض خطر هستند چرا که حملات طرحریزی شده بر اساس مهندسی اجتماعی ضعیفترین افراد در شرکت که اطلاعات زیادی را با خود دارند، نشانه میگیرند.

نفوذگران همواره بدنبال راههای جدید برای بدست آوردن اطلاعات هستند؛ آنها از محیط مورد نفوذ و افرادی که در حلقه امنیتی آن محیط کار میکنند، همچنین از منشیها و هلپدسکها به منظور سوء استفاده از خطاهای سهوی آنها تا حد ممکن مطمئن شده و سپس با دیدی باز دست به مهندسی اجتماعی هدف میزنند. افرادی برای این کار کاندید خواهند شد که بیش از حد مشکوک و مرموز به نظر نرسند؛ رفتاری همراه با اعتماد به نفس و ظاهری با مشخصات افراد شناخته شده در محیط نفوذ داشته باشند.

برای مثال دیدن فردی با لباس یونیفرم و درحال حمل کردن جعبه هایی برای تحویل، شما را متقاعد خواهد ساخت که او یک پیک است. علاوه بر این ممکن است شرکت آگهیای مبنی بر استخدام فردی با تخصص بالا در زمینه دیتابیس های اوراکل و سرورهای یونیکس منتشر کرده باشد. همین اطلاعات به فرد نفوذگر کمک خواهد کرد تا متوجه شود که در محیط مورد نفوذ از چه سرورها و دیتابیسهایی استفاده میکنند. این اقدامات در فاز شناسایی بکار میرود.

استفاده از آسیبپذیریهای رفتاری و شخصیتی در نفوذ

یک نفوذگر میتواند از رفتارها و ذات طبیعی مردم که در ادامه به آنها پرداخته خواهد شد، با هدف اجرای یک حمله بر اساس مهندسی اجتماعی، نهایت استفاده را ببرد. این رفتارها ممکن است در حملات مهندسی اجتماعی، آسیب پذیری محسوب شوند:

خصوصیت اطمینان قلبی هرکس به خودش، اصلی ترین پایه در حملات مهندسی اجتماعی است. بنابراین خصوصیت هریک از کارمندان خود را عاری از هرگونه ضعف در برابر حملات مهندسی اجتماعی میداند و دقیقا همین بزرگترین نقطه ضعف است. شرکتها باید در مورد راهها و آسیبپذیریهای مهندسی اجتماعی، کارکنان خود را کاملا آموزش دهند.

وقتی کارها با تهدید پیش نمیرود، نفوذگر طعمه خود را با مواردی مانند پول و یا دیگر مزیتها تطمیع میکند. در چنین موقعیتی فرد طعمه، ممکن است فریب بخورد و اطلاعات حساس شرکت را لو دهد.

در چنین زمانهایی اهداف مورد نظر بر اساس تعهدی که با مهندسان اجتماعی بستهاند، اقدام به همکاری با آنها میکنند.

عدم آگاهیدهی یک شرکت درمورد مهندسی اجتماعی و تاثیران آن بر نیروی کاری خود، آن شرکت را هدف آسانی در زمینه مهندسی اجتماعی قرار میدهد.

در مواردی ممکن است که یک فرد برای فرار از اتهام کمکاری و این که اطلاعات لازم را بسرعت در اختیار نگذاشته است و این کارش ممکن است بر کار شرکت اثر گذارد، بیفکر و بدون دقت لازم اطلاعات حساس را فاش میکند.

پارامترهای آسیبپذیری شرکتها در برابر حملات

مهندسی اجتماعی میتواند تهدیدی بزرگ برای شرکتها باشد. قابل پیشبینی نیست و فقط و فقط با اطلاعرسانی کارکنان درباره مهندسی اجتماعی و حملات مرتبط با آن قابل پیشگیری است.فاکتورهای زیادی وجود دارد که یک شرکت را در برابر مهندسی اجتماعی آسیبپذیر میکند. در زیر محتصرا به چند عامل اشاره شده است:

آموزش ناکافی در زمینه امنیت: حداقل وظیفه یک شرکت در این مورد، آموزش کارکنان خود درباره جنبههای مختلف امنیت به منظور کاهش هرچه بیشتر ضربات احتمالی، است. بجز کسانی که اطلاعاتی در زمینه مهندسی اجتماعی و فوت و فنهای آن دارند، اکثرا حتی از این که مورد هدف واقع شدهاند هم مطلع نمیشوند. بنابراین توصیه میشود که هر شرکت باید در این موارد کارکنان خود را بدقت آموزش دهد.

عدم وجود قوانین امنیتی مناسب: استاندارهای امنیتی بشدت باید توسط شرکتها افزایش یابد تا بدین وسیله به کارکنان نیز آگاهی بخشی هم شده باشد. وضع سختگیریهای مفرط در مورد هرنوع احتمال حمله امنیتی یا آسیبپذیری. حتی رعایت سادهترین قوانین مثل قانون تغیر پسوردها، محدودیت دسترسیها، شناسههای کاربری منحصربفرد، امنیت مرکزی و مواردی از این دست نیز میتواند در جای خود مفید باشد. همچنین باید قانون به اشتراک گذاری را وضع و اجرا کنید.

دسترسی آسان به اطلاعات: برای هر شرکتی قطعا مهمترین دارایی آن، دیتابیساش است. بنابراین باید با ایجاد امنیتی قوی از آن محافظت کنند. کارکنان باید در دسترسی به آن محدود شود و افراد کلیدی که به اطلاعات حساس دسترسی دارند باید در بشدت آموزش دیده باشند.

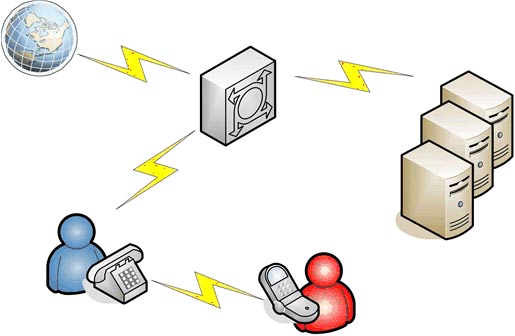

وجود چندین دفتر یا شعبه: برای یک نفوذگر بسیار ساده است که بتواند اطلاعات شعبات مختلف یک شرکت که به منظور تبلیغات یا اهداف دیگر منتشر شدهاند را از اینترنت بدست آورد.

مراحل مختلف مهندسی اجتماعی

نفوذ گر یک حمله مهندسی اجتماعی را بترتیب مراحل زیر انجام میدهد:

تحقیق درباره شرکت هدف: نفوذگر در ابتدا درباره شرکت هدف تحقیق میکند تا اطلاعاتی نظیر نوع تجارت، محل شرکت، شماره داخلیها و غیره را بدست آورد. در این مرحله نفوذگر حتی زبالهدانی شرکت را نیز به منظور بدست آوردن اطلاعات دور ریخته شده، مورد جستجو قرار میدهد.

انتخاب قربانی: پس از بدست آوردن اطلاعات مورد نیاز در رابطه با شرکت، نفوذگر باید فرد قربانی خود را انتخاب کند. این فرد دو مشخصه اصلی باید داشته باشد. اول آن که بشود براحتی آن را فریب داد و دوم آن که بتوان با سوء استفاده از آن حداکثر اطلاعات لازم را بدست آورد.

افزایش رابطه دوستی با قربانی: طبیعی است که در وهله اول و به عنوان شخصی غریبه و یا حتی تظاهر به همکار بودن، نمیتوان اطلاعات زیادی را از قربانی استخراج نمود و درست زمانی که رابطه دوستی با او افزایش داده شد، دست نفوذگر برای سوء استفاده از اعتماد او و نزدیک شدن به اطلاعات حساس و همچنین زیر زبان کشیدن غیر ملموس از وی بازترخواهد بود.

سوء استفاده از روابط دوستی: هنگامی که رابطه دوستی با قربانی گسترش پیدا کرد، نفوذگر سعی خواهد مرد تا با سوء استفاده از این رابطه، اطلاعات حساس مثل اطلاعات شناسه، اطلاعات مالی، فنآوری مورد استفاده، پروژههای شرکت و غیره، را بدست آورد.

قربانیان مرسوم در حملات اجتماعی

پرسنل پذیرش به علت ارتباط مستقیم با افراد غریبه، پرسنل هلپ دسک(پشتیبانی کاربران) به علت ارتباط مستقیم با تمام پرسنل و داشتن اطلاعات آنها، تکنیسینهای اجرایی، مدیران و در نهایت کاربران شبکه از جمله مرسوم ترین اهداف مورد علاقه نفوذگران هستند.

در ادامه مطلب انواع حمله مهندسی اجتماعی را مرور میکنیم.

۱- فیشینگ – Phishing

رایجترین حمله مهندسی اجتماعی ، فیشینگ است. در Phishing، حمله از طرق ایمیل، چت، وبسایت یا آگهیهای تبلیغاتی انجام میشود، و مهاجم سعی میکند از طریق جعل هویت سازمان یا شرکت، اعتماد قربانی را جلب کند. پیغامهای فیشینگ میتواند از طرف بانک، شرکتهای بزرگ و حتی دولت باشد. رفتارهای فیشینگ بسیار متنوع هستند. برخی از آنها ازکاربر نهایی درخواست میکنند که اطلاعات ورود حساب کاربریاش را تائید کند، و برای این منظور فرم ورودی با لگو و ظاهر وبسایت مورد نظر آماده میکنند. برخی از آنها کاربر را برنده یک مسابقه یا قرعه کشی اعلام میکنند و برای پرداخت جایزه، درخواست اجازه دسترسی به حساب بانکی کاربر را دارند. برخی از آنها با سو استفاده از حوادث طبیعی مانند سیل، زلرله و یا تاریخهای خاص شروع به جمعآوری کمکهای مردمی میکنند.

۲- طعمه گذاری – Baiting

طعمه گذاری هم شبیه فیشینگ است. در این نوع از حمله با ارائه چیز قابل توجه و جذابی به کاربر، از وی درخواست اطلاعات شخصی یا اطلاعات ورود به حسابهای کاربریاش را میکنند. طعمه به شکلهای مختلفی ارائه میشود. از طریق دنیای دیجیتال، مانند دانلود فیلم یا موزیک در سایت peer-to-peer، یا به صورت فیزیکی در دنیای واقعی، مانند جا گذاشتن حافظه USB با برچسب قابل توجه مانند اطلاعات حقوق سه ماه اول، روی میز کارمندان. به محض اینکه موزیک دانلود شد یا حافظه USB به دستگاه کاربر متصل شد، نرمافزارهای مخرب وارد دستگاه کاربر میشوند و خرابکار کار خودش را شروع میکند.

۳- Quid Pro Quo

این نوع حمله مانند طعمه گذاری است. در حمله Quid Pro Quo، هکر خرابکار در ازای سرویسی که به کاربر میدهد از او تقاضای اطلاعات شخصی یا اطلاعات ورود حساب کاربریاش را میکند. برای نمونه تماس تلفنی از هکری که خود را کارمند شرکت کاریابی معرفی میکند و در ازای پیدا کردن شغل برای شما اطلاعات شخصیتان شامل شماره منزل، شماره تلفن همراه، آدرس منزل و … را میگیرد. مثال دیگر شخصی که خود را کارشناس IT معرفی میکند، و در مقابل سرویسهای رایگان IT، از کاربر اطلاعات کاربریاش را تقاضا میکند.

۴-Pretexting

این نوع حمله مشابه فیشینگ است. در حمله Pretexting هکر خرابکار سعی میکند خودش را شخص دیگری معرفی کند، تا بتواند به اطلاعات حساس و شخصی قربانی دست پیدا کند. در برخی موارد هکر مجبور است یک هویت جدید نیز بسازد. در حمله Pretexting هکر خرابکار سعی میکند از طریق دروغهای زیاد، خود را شخص دیگری معرفی کند، و با به وجود آوردن حس اعتماد بین خودش و قربانی، اطلاعات وی را بدست بیاورد. برای نمونه هکری که با یک هویت جعلی در اینترنت شروع به گفتگو با شما میکند و در ازای دادن اطلاعات شخصی از خودش که اتفاقا اشتراکهای زیادی با شما دارد، اعتماد شما را جلب میکند و بر اساس همین اعتماد و اشتراکات، شما هم اطلاعات شخصیتان را به او میدهید.برای این نوع از حمله مهندسی اجتماعی ، هکر اطلاعات زیادی را از قربانی و همچنین شخصی که میخواهد خودش را به جای او معرفی کند بدست میآورد.

۵-Piggybacking

Piggybacking که همچنین tailgating نیز نامیده میشود، حملهایست که در آن، فرد غیر مجاز به دنبال فرد مجاز وارد یک سیستم یا منطقه با دسترسی محدود شده میشود. برای نمونه هکری که با تماس تلفنی به کارمند موسسه یا شرکتی از او میخواهد درب را برای آنها باز کند، زیرا فراموش کردهاند کارت RFID شان را همراه خود بیاورند.

کارشناسان امنیتی برای حصول اطمینان از امنیت سایبری شرکتها یا سازمانها باید مطمئن شوند که تمام کارمندان از انواع حملات مهندسی اجتماعی آگاه هستند. این نوع از آگاهی فقط شامل کارمندان سازمانها وشرکتها نیست. هر شخصی که با اینترنت سروکار دارد لازم است با انواع حملات سایبری از جمله مهندسی اجتماعی آگاهی داشته باشد.

لازم به یادآوری است که یکی از پایههای اصلی حمله مهندسی اجتماعی، جمع آوری اطلاعات است. بنابراین مراقب اطلاعاتی که در اینترنت به اشتراک میگذارید باشید. اطلاعات منتشر شده توسط خود شما میتواند برای حمله به شما استفاده شود. یکی دیگر از پایههای مهندسی اجتماعی، جلب اعتماد است. هرگز به اشخاصی که در دنیای دیجیتال با آنها گفتگو میکنید، ولی آنها را رودررو ندیدهاید و نمیشناسید اعتماد نکنید. اگر ایمیل یا تلفنی از مدیر یا مسئول بخش دیگر داشتید که تقاضای اطلاعات و دسترسیهای غیرمجاز را داشت، تا حصول اطمینان از تماس گیرنده هرگز به او اطلاعات ندهید.

چگونه می توانم کارکنانم را برای جلوگیری از مهندسی اجتماعی آموزش دهم؟

آگاهی، اولین معیار دفاع است. کارکنان باید آگاه باشند که این روش وجود دارد و با رایج ترین تکنیک های مورد استفاده آشنا شوند. خوشبختانه، آگاهی درباره مهندسی اجتماعی به خود شکل داستان می بخشد. و داستان ها بسیار ساده تر و بسیار جالب تر از توضیحات نقص فنی میباشند.

Lifrieri میگوید: ” من در جلسات آموزشیم ، به مردم می گویم که همیشه باید کمی متوهم باشید، زیرا شما هرگز نمی دانید که دیگران از شما چه چیزی میخواهند.” هدف قرار دادن کارکنان “با کارکنان خدمات و یا نگهبان دروازه ای که تمام مدت به پارکینگ نگاه می کنند، شروع می شود. به همین دلیل آموزش لازم باید به آنها داده شود.”

ترفندهای مهندسی اجتماعی همیشه در حال تکامل هستند و آموزش آگاهی باید تازه و به روز باشد. به عنوان مثال، همان طور که سایت های شبکه های اجتماعی رشد و تکامل می یابدن، مهندسان اجتماعی سعی در استفاده از آنان دارند. اما فقط کارمندان معمولی نیستند که باید از مهندسی اجتماعی آگاهی داشته باشد. رهبر ارشد و مدیران ارشد نیز اهداف مورد نظر مهاجمین هستند.

در کنار آموزش کارکنان و مدیران بهره گیری از متدهای Read Team & Blue Team می تواند نقش به سزایی در ارتقا سطح امنیت یک سازمان داشته باشد چرا که با بهره گیری از این متد ها کارکنان شرکت ها به طور مداوم و با بهره گیری از روش های روز دنیا در مهندسی اجتماعی در معرض حملات قرار خواهند گرفت که خروجی آن تاثیر بسزایی در رشد سطح دانش امنیتی کارکنان خواهد داشت.